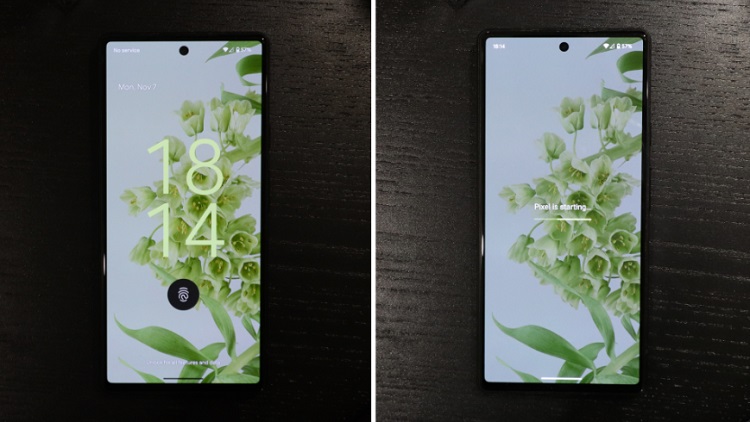

پژوهشگر امنیت سایبری، دیوید شوتز، به طور تصادفی راهی برای دور زدن صفحه قفل گوشیهای هوشمند گوگل پیکسل ۶ و پیکسل ۵ خود پیدا کرد که برای هر کسی که دسترسی فیزیکی به این دستگاهها داشته باشد امکان باز کردن قفل آنها را میدهد.

به گزارش ایتنا و به نقل از بلیپینگکامپیوتر، بهرهبرداری از این آسیبپذیری برا..

ست نیوز

پژوهشگر امنیت سایبری، دیوید شوتز، به طور تصادفی راهی برای دور زدن صفحه قفل گوشیهای هوشمند گوگل پیکسل ۶ و پیکسل ۵ خود پیدا کرد که برای هر کسی که دسترسی فیزیکی به این دستگاهها داشته باشد امکان باز کردن قفل آنها را میدهد.

به گزارش ایتنا و به نقل از بلیپینگکامپیوتر، بهرهبرداری از این آسیبپذیری برای دور زدن «قفل صفحه» در گوشیهای اندرویدی، یک فرآیند پنج مرحلهای ساده است که بیش از چند دقیقه طول نمیکشد.

گوگل هفته گذشته این مشکل امنیتی را در آخرین آپدیتی که برای اندروید کرد برطرف نمود، اما این نقص حداقل به مدت شش ماه قابل بهرهبرداری باقی مانده بود.

شوتز میگوید که بهطور تصادفی پس از اتمام باتری پیکسل ۶، پین خود را سه بار اشتباه وارد کرده و سیمکارت قفل شده را با استفاده از کد PUK (کلید آنبلاک شخصی) بازیابی کرده است. در کمال تعجب، پس از باز کردن قفل سیمکارت و انتخاب یک پین جدید، دستگاه رمز صفحه قفل را درخواست نکرد و فقط اسکن اثر انگشت را درخواست کرد.

دستگاههای اندرویدی به دلایل امنیتی همیشه هنگام راهاندازی مجدد، رمز یا الگوی قفل صفحه را درخواست میکنند، بنابراین رفتن مستقیم به باز کردن قفل اثر انگشت موضوعی عادی نبود.

این محقق سپس به آزمایش کردن ادامه داد و هنگامی که سعی کرد بدون راهاندازی مجدد دستگاه، نقص مذکور را بازتولید کند، متوجه شد که میتوان مستقیماً به صفحه اصلی رفت (اثر انگشت را نیز دور زد) به شرط اینکه دستگاه حداقل یک بار از زمان راهاندازی مجدد(ریبوت) توسط صاحب آن باز (آنلاک) شده باشد.

به نظر متخصصین، تأثیر این آسیبپذیری امنیتی بسیار گسترده است و همه دستگاههای دارای نسخههای ۱۰، ۱۱، ۱۲ و ۱۳ اندروید را که به سطح وصله نوامبر ۲۰۲۲ بهروزرسانی نشدهاند تحت تأثیر قرار میدهد.

دسترسی فیزیکی به یک دستگاه یک پیشنیاز مهم برای بهرهبرداری از این نقیصه است. با این حال، این نقیصه همچنان پیامدهای شدیدی را برای افرادی که همسران بدرفتار دارند، کسانی که تحت تحقیقات سازمانهای اجرای قانون هستند، صاحبان وسایل به سرقت رفته و غیره دارد.

مهاجم میتواند به سادگی از سیمکارت خود در دستگاه مورد نظر استفاده کند، پین اشتباه را سه بار وارد کند، شماره PUK را وارد کند و بدون محدودیت به دستگاه قربانی دسترسی داشته باشد.

در نهایت، اگرچه گزارش شوتز تکراری بود، ولی گوگل (ضمن اینکه وصلهای برای این آسیبپذیری منتشر کرد) یک استثنا قائل شد و ۷۰۰۰۰ دلار به این محقق به خاطر یافتهاش جایزه داد.

منبع :ایتنا